- /

- 首页/

- 科普园地/

- 科普讲座/

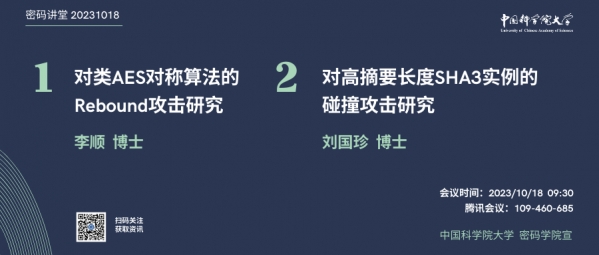

- 密码讲堂 | 20231018

密码讲堂 | 20231018

-

文/密码学院

-

日期:2023-10-16

-

8634

对类AES对称算法的Rebound攻击研究

报告人:李顺 博士

会议时间:2023/10/18 09:30

腾讯会议:109-460-685

报告摘要:Rebound攻击是由Mendel等人在FSE 2009会议上提出的一种基于差分分析的分析方法,在类AES杂凑函数的安全性分析中非常有效。该方法将攻击分成2部分,入站(Inbound)和出站(Outbound)阶段。在入站阶段,利用状态的自由度,以较低的复杂度找到满足差分特征中较重的几轮的状态对;出站阶段则是对这些找到的状态对进行穷搜,直到满足要求的消息对被找到。本报告讨论这一技术与三角算法结合的进一步改进,即Super-Inbound技术。该技术能同时利用状态和密钥的自由度,将多个1轮或者2轮(非全活跃)Super-Sbox串联起来,使得中间的轮数可以扩展到3轮。作为应用,对AES-128-MMO/MP、Saturnin-Hash、Skinny-128-384-MMO以及Grøstl-512等杂凑函数的碰撞攻击进行了搜索。相比之前的分析结果,提高了多达5轮。

报告人简介:李顺,新加坡南洋理工大学博后,博士。2019年毕业于中国科学院信息工程研究所,获网络空间安全专业博士学位。主要研究方向为经典/量子分组密码算法的设计与分析,在CRYTPO、ASIACRYPT、FSE等密码学会议及期刊上发表数篇学术论文,并受邀参与EUROCRYPT、ASIACRYPT、ACISP、Inscrypt等密码学会议的论文评审工作。

报告人:刘国珍 博士

会议时间:2023/10/18 10:30

腾讯会议:109-460-685

报告摘要:由于SHA3采用海绵结构作为外部构造,相比低摘要长度的SHA实例,比如SHA3-224 和SHA3-256,高摘要长度实例如SHA384 和 SHA512 等的密码分析难度急剧升高。特别的,对于高摘要长度实例的碰撞攻击,较大的摘要意味着capacity长度过大,这不但导致无法利用Target Difference Algorithm生成连接路径,而且有限的自由度根本无法构造连接器。本报告讨论一种基于SAT 的连接路径生成算法,用于生成SHA3-384 和 SHA3-512 的1轮连接路径,并扩展到多分组模型来为这些高摘要长度的实例构建连接器。同时,我们将讨论一些关键问题,比如是否对任意随机的capacity都能成功构造连接器,如果不能,capacity部分应满足怎样的条件等。

报告人简介:刘国珍,新加坡南洋理工大学博后,博士。2020年毕业于上海交通大学,获网络空间安全专业博士学位。主要研究方向为分组密码算法的设计与分析,在JoC、ASIACRYPT、FSE等密码学会议及期刊上发表数篇学术论文,并受邀担任ASIACRYPT2023会议的审稿人。